Développée de manière réservée depuis de nombreuses années, il a été montré au public pour la première fois lors de la conférence RSA qui s'est tenue à San Francisco.

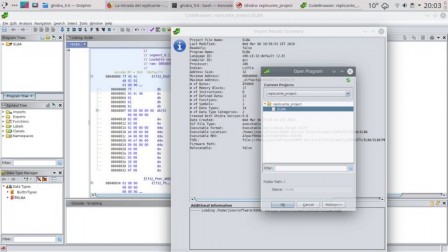

Un logiciel capable d’analyser des fichiers binaires (par exemple des logiciels malveillants) inversant le processus de compilation, vers pseudo-code C, permettant aux analystes de comprendre la fonctionnalité de celui-ci.

Il est multi-plateforme (Linux, MacOos, Windows), et compatible avec des logiciels destinés à tous les types de processeurs et de multiples architectures (environ une douzaine). Également extensible dans ses fonctions à base de plugins, à la fois Python et Java, que l’utilisateur peut créer lui-même.

Il se caractérise par ses nombreuses possibilités : effectuer un travail collaboratif, assembleur/dés-assembleur, mode interactif ou automatique, graphiques et diagrammes de flux, raccourcis clavier avancés, possibilité d’annuler les changements. Plus d’une centaine de fonctions différentes et beaucoup à explorer dans cet outil.

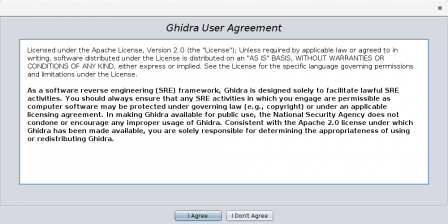

Comme toujours, il est conseillé un minimum de précaution dans l’exécution du code de la NSA. Bien qu’ils jurent qu’il n’y a pas de backdoor (porte dérobée) dans The Register, ils ont déjà fait écho à un bug qui, en mode débogueur, permet à Ghidra de se connecter à d’autres systèmes de son réseau et d’exécuter du code.

Site Ghidra pour le téléchargement.

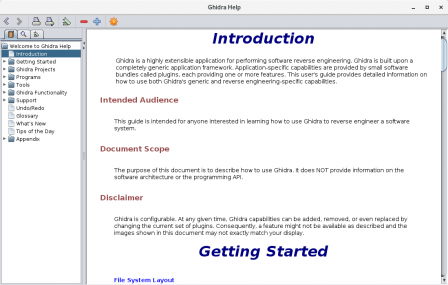

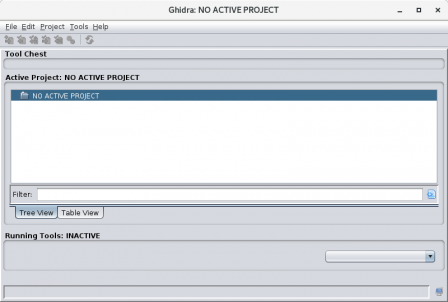

Voyez les photos d'écran plus bas...

Pour l’exécuter, il faut avoir Java runtime.

Une fois Ghidra installé, pour le lancer :

./ghidra_run

Source: une traduction d'un article du site "La Mirada Del Replicante" - La NSA libera su herramienta de ingeniería inversa Ghidra

Source: une traduction d'un article du site "La Mirada Del Replicante" - La NSA libera su herramienta de ingeniería inversa Ghidra

2 réactions

1 De benzo - 04/04/2019, 16:58

Le code source est désormais disponible sur github

https://github.com/NationalSecurity...

2 De Sima78 - 08/04/2019, 20:27

Merci pour l'info.